Criando Servidor de Cs 1.6 No-Steam~>

http://www.youtube.com/watch?v=6Hp2V1i8iZU

Desligando o Pc de Alguem Sem Programa ~>

http://www.youtube.com/watch?v=DBKxExCq5pc

Deixe seu Pc 1 Pouco mais Rapido com essa Dica~>

http://www.youtube.com/watch?v=cdzTMH7bam8

Achar Mais Fotos de Mulheres Nuas no Google ~>

http://www.youtube.com/watch?v=vqFKqEtyezw

Derrubando Msn Muito Simples ~>

http://www.youtube.com/watch?v=MX-KCt2KSd4

Pasta Invisivel No XP ,Simples!~>

http://www.youtube.com/watch?v=UjC8T7twKYY

Video Aula [[ProRat]]~>

http://www.youtube.com/watch?v=esSG_Zajvog

Bloqueando Sites Pelo XP~>

http://hackerinocente.com/site.php

Windows Original~>

http://hackerinocente.com/site.php

Restaurando Lixeira~>

http://hackerinocente.com/site.php

Desempenho do XP~>

http://hackerinocente.com/site.php

Boas Vindas do XP~>

http://hackerinocente.com/site.php

______________________________________________________________

colokando seu nome do lado do relógio :)

Vá em:

→ Menu iniciar

→ Painel de controle

→ Opções regionais e de idioma

→ Personalizar

→ Clique na aba Hora

→ Formato de hora vai estar assim: HH:mm:ss

→ Mude para HH:mm tt

→ Obs: Espaço entre mm e tt ↑

→ Em simbolo am: coloque "seu nome" sem as aspas.

→ Em simbolo pm: coloque "seu nome" sem as aspas.

→ De Ok em tudo.

→ E note que seu nome estara do lado do Relógio.

_____________________________________________________________

_____________________________________________________________

Colocando Imagem no seu AVATAR (do Chat)

• Ao entrar no Chat observe a imagem abaixo (item nº. 1), você receberá um nome aleatório que será primeiro da lista, basta clicar no mesmo e seguir as instruções que se seguem abaixo.

• Ao clicar você observará a exibição de uma caixa para coleta das informações que deseja exibir, nela serão demonstradas as seguintes opções de dados: Espaço para inserção de nome ou forma de identificação (item nº. 2); Avatar ou Imagem* (item nº. 3); Home-page / “página inicial” (item nº. 4), espaço dedicado a inserção de suas páginas pessoais que queira compartilhar na WEB.

* O espaço imagem poderá ser preenchido das seguintes formas:

I - Imagens que serão exibidas na própria caixa de coleta com seus devidos códigos, portanto lê caberá a decisão de escolha e preenchimento do espaço com o código desejado.

II - Inserção de sua própria imagem das seguintes formas:

1) Imagem anteriormente inserida na WEB:

- Basta copiar a URL de sua imagem em tamanho pequeno (EX: http://radiofusion.com.br/MinhaFoto.jpg ) e inserir na caixa AVATAR (item nº. 3).

- Exemplo de página da WEB:

A página de relacionamento ORKUT:

Com a imagem ainda reduzida, observadas quando abre-se a pasta de imagem desejada, clique com o direito do mouse no qual aparecerá a opção propriedades, nela terá a opção URL basta copiar e colar no espaço AVATAR (item nº. 3).

PS: Para utilizadores do Mozila Firefox é indicado copiar a segunda URL exibida na caixa propriedades.

2) Imagem do próprio computador:

- É necessário que a imagem seja reduzida e posteriormente hospedada em qualquer site de imagens, recomendamos o site: www.imageshack.us acesse, clique em arquivo, localize a imagem em seu computador e clique em Host it!

Após feito, ele exibirá uma página com alguns links, clique em Show Advanced Linking e copie o endereço, feito isso basta colar no espaço AVATAR (item nº. 3).

Desejo uma boa conversa, divirta-se!

Photoshop Top Secret DVD 4

Tamanho: 3,27 gb

Formato: Iso

Facilidade de Uso: 10

Interface Gráfica: 10

Número de Mídias: 1 DVD

Idioma: Inglês

Download Em 5 Links

Hospedagem: Easy share

________________________________________________________

________________________________________________________Instalando o Keylogger

Clique sobre o o icone do Ardamax Keylooger 2.2 e comece a instalar.

Selecione todas as opções conforme a figura.

Eu costumo deixar o endereço de instalação conforme o próprio programa solicita, mas se quiser pode altera-lo também

Feito isso o programa vai se instalar em seu computador, voce poderá marcar as opções Run Ardamax Keylooger pra poder assim que terminar a instalação ir nas configurações do programa, e se quiser tambem poderá marcar a opção view The Quick Tour pra ver um tutorial de configuração do ardamax em Inglês.E logo em seguida Clique em Finish.

3- Configurando o Keylooger

Após feita instalação, o Ardamax Keylooger aparecerá no canto direito da tela, perto do relógio e do seu Anti-Virus.Clique com o botão direito do mouse em cima do ícone e selecione "Options".Veja a figura.

Feito isso, clique sobre a guia "Generals"e em seguida em "Options" e selecione as opções "Run on Windows Startup" que serve para o keylooger iniciar toda vez que o windows for iniciado.Marque a opção "Start In Hidden mode", que serve pra voce usar as teclas de atalhos ali listadas para sumir com o programa do canto da tela, e para reexibi-lo novamente.A outra opção "Self Destruct On" é para programa-lo pra ele desapararecer na data programada, uma opção que eu considero boa assim, pode-se deixar 1 mês ou 1 ano no pc da vitima, ai depois ele se auto destroi.Veja a figura abaixo.

Feito isso, vá até a guia "Security" onde estabeleceremos uma senha para o Keylooger.Clique sobre o botão "Enable" e digite uma senha, vai precisar dela toda vez que for acessar o keylooger, e é uma boa opção pra vitimia não ver o que ela esta digitando.Marque todas as outras opções também "Protect Idem Mode" vai pedir a senha toda vez que usa as teclas de atalho, "Protect Log File" protegerá com senha os Logs das mensagens, "Protect Programs Options" Protegerá o programa, assim somente voce poderá abri-lo, "Lock Program Closing" o programa estará fechado, os logs somente poderão ser vistos com essa opção ativada e terá que digitar a senha.Veja a figura abaixo.

Logo em Seguida, vá até a guia "Invisibility", e marque todas as opções para maior segurança e para a vitima não desconfiar de nada "Hide Tray Icon" está opção faz o icone sumir, "Hide The Program Form Ctrl+Alt+Del" Marcando essa opção, voce tira o programa da lista do Ctrl+Alt+Del, "Remove Shortcuts From Start Menu" Remove o icone do menu da lista de programas da barra iniciar do Windows, "Remove The Program From Uninstallation List", remove o programa da lista Instalar/Desinstalar do Windows e também do Menu Iniciar, " os outras opções tem as mesmas funções que estas citadas acima.Veja a figura.

Agora vamos falar um pouco sobre essa outra opção o "Log Essa opção voce pode ver os logs clicando em "View Log" e tambem terá que clicar em "Clear Log", para começar a criar os logs, e o outro botão "Start Logging" serve pra começar a captar o que esta sendo digitado e tambem pausar os logs.Veja a Figura

lembre-se de meritos ao anjo malvado ta.

Feito isso, agora clique sobre a guia "Dilivery"e em seguida em "Control", Note que existe muitas opções, bom eu vou usar a seguintes configurações, sabendo-se que voce pode configurar da melhor forma, a principio vamos entender sobre algumas opções.A opção "Send Logs Every", voce poderá marcar de quanto em quanto minutos queira que os relatórios dos Logs venham a té voce, através de emails ou através de FTP, que mostrarei mais a seguir.A segunda opção é "Via email" ou "Via FTP" essas opções são como voce vai querer receber os Logs, pode-se optar por ambos, no nosso caso mostrarei através de emails.As outras opções como "Include Keystrokes Logs e "Include Web Activy Log" são para coletar qualquer coisa acessada pela máquina alvo, e a ultima opção "Send Only If Log Size Exceeds" é o limite que voce pode estabelecer em cada arquivo log

Logo em Seguida, vamos configurar o email, como disse anteriormente, eu optei a configuração pra receber os logs via email. Sendo assim, clique sobre a guia "Email", na opção "Send To:" voce pode colocar um titulo pra suas mensagens quando vier a receber os logs, pra saber logo que o email provem do ardamax, coloque qualquer titulo, no exemplo que citei coloquei "Olá", logo em seguida vá até a opção "SMTP Host", que no caso tem que estar configurado certinho, pra que o email possa a chegar até voce, no meu caso usei uma conta do yahoo, que na minha opnião é o mais indicado, os outros se voces não souberem o SMTP entrem em www.google.com.br e procure por "SMTP e o nome do servidor" ex: "smtp yahoo", na outra opção "Port:" deixe como está, porta 25.Logo em seguida o tem outra opção "Username" note que terá que colocar apenas o user.ex:max_badboy4 e não max_badboy4@servidor.com.br,e por ultimo "Password", aqui voce digita a sua senha de acesso ao email.Veja a figura abaixo.Para ver se está tudo oks, clique em Test, e o Ardamax terá que retornar a seguinte mensagem:

"The Ardamax Keylooger Test e-mail delivery has been completed succesfully.Check Your in Box"

4- Mandando o Keylooger Para a Vitima

Como estamos usando o Ardamax Keylooger 2.2, existe uma função muito interessante, e bem prática.Ele possui uma forma de instalação que consiste nas mesmas coisa que ja vimos acima, Basta configurar e depois logo em seguida, assim que terminar a coniguração ele cria uma executável com as opções que voce selecionou.Pra isso basta dar um clique com o botão direito do mouse em cima do icone no canto da tela e selecionar a opção "Engine Builder"e configura-lo como fez no keylooger normal.Observer as figuras abaixo.

Aqui Voce escolhe o nome da executavel, no meu caso usei o do Próprio keylooger.Note que a opção "Installation Folder on Target Computer" está definido como "Windows System Folder", ou seja, vai ser instalado na pasta System do windows.Veja a figura abaixo.

As outras opções a seguiur são as mesmas já configurada anteriormente por voce.Note as Figuras a seguir.

Note que aqui é importante prestar atenção, voce poderá escolher o local onde será criado a Executável, marque o caminho pra não se perder depois.Poderá tambem alterar o icone de instalação.Note a figura a seguir.

Feito isso de um "Finish".

Agora viria a parte um pouco mais chata, no qual voces terão que fazer.Para se livar dos Anti-Virus, é necessário misturar a nossa *exe.com um joiner, existem muitos disponiveis na internet, o mais usado é o microjoiner que também já esta sendo detectado pelos Anti-Virus, então pra voces poderem achar alguns joiners disponiveis na internet vá até o www.google.com.br

Ardamax (Camuflando com winrar)

http://www.youtube.com/watch?v=t_tpPeo_IKI&feature=relatedDuvidas?

http://www.orkut.com.br/Main#Community.aspx?cmm=36050663

____________________________________________________________

Criando Trojans

Instalando os componentes necessários

Para que você possa construir o programa que será explicado aqui, é necessário que você possua componentes (objetos) de Internet. Nem sempre o

Delphi traz esses componentes, então preferi utilizar componentes extras.

Para baixar esses componentes vá em http://www.download.com/3001-2229-10151091.html e baixe-os.

Para instala-los descompacte o arquivo se for rar ou zip e com o Delphi aberto clique em Component e depois em Install Component.

Se você quiser instalar os componentes em um “pacote” (um conjunto de componentes) já existente, deixe selecionada a seção Into existing package.

Se quiser criar um novo pacote, clique em Into new package, logo depois vá em Package file name e coloque o arquivo que você irá criar.

Exemplo: c:\teste.dpk (todos os pacotes possuem extensão dpk). Procure onde está escrito Unit file name. Clique em Browse (o botão logo a frente).

Vá no diretório em que você descompactou os componentes e selecione todos. Clique ok depois para confirmar.

Se você selecionou a opção de criar um novo pacote, o Delphi irá mostrar uma mensagem dizendo que o pacote será construído e instalado. Clique Yes.

Caso a mensagem não apareça ou a opção de instalar em um pacote já existente foi selecionada, clique em Install ou Compile no quadrinho que

apareceu.Pronto. Os componentes estão instalados. Na paleta de componentes (Dialogs, System, Standard...) vai aparecer mais um nome na barra de

componentes: Fpiette.

Trojan simples

Nosso trojan consistirá em um mini-servidor FTP que ficará ativo na porta 2099 (se você tiver dúvidas

sobre como se conectar a servidores FTP e o que são portas, procure no fórum algo sobre portas e protocolos). Criaremos um programa em que

quando passamos o mouse em cima de um botão, esse some e aparece em outro local do formulário. É um daqueles programinhas bobos que vêm em

revistas com o nome de “ Inutilitários”. Mas a nossa intenção é que a pessoa o utilize sem desconfiar que seu computador está aberto para o mundo.

Vamos fazê-lo passo a passo.

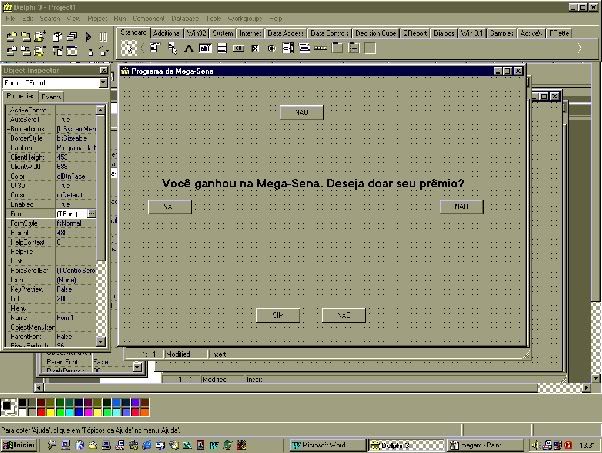

· Coloque cinco botões no formulário do modo que demonstra a figura logo abaixo.

· Clique em cada um dos botões, vá em suas propriedades (mostradas no object inspector à esquerda) e mude o caption para “NÃO” (sem as aspas).

Apenas no local que um botão está ao lado do outro, coloque o caption do botão da esquerda como “SIM”.

· Selecione um label na barra de componentes (ilustrado com uma letra A) e coloque-o no formulário.

· Mude o caption do label para “Você ganhou na mega-sena. Deseja doar seu prêmio?”

· Vá nas propriedades do label, clique em Font (no espaço na frente da palavra Font). Clique no botãozinho com 3 pontinhos (...). Passe a fonte para

negrito (bold) e coloque o tamanho 14. O tamanho deve ficar como o da figura.

· Agora, novamente clique em cada um dos botões, com exceção dos dois que estão juntos, vá em suas propriedades e mude o valor de visible

(visível) de true para false. Ou seja, os botões ficarão invisíveis

(na hora de rodar o programa).

O resultado do que fizemos será o mostrado a seguir.

Já sacaram do que se trata? O que faremos é incitar a pessoa a responder NÃO (quem iria querer doar um prêmio desses?), só que o botão irá “fugir”

(na verdade o botão que o usuário passar o mouse em cima mudara seu status de visível para invisível e ao mesmo tempo outro dos botões escondidos

ficará visível, dando a impressão de que o botão correu.). Bom, vamos para a segunda etapa do nosso trojan. Siga novamente esses passos:

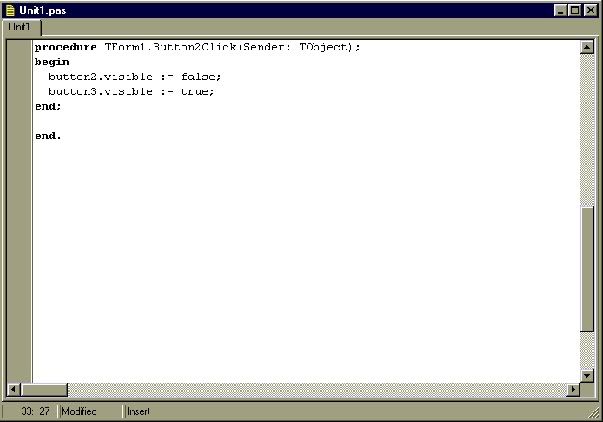

· Clique no primeiro dos botões em que está escrito NÃO para selecioná-lo. É o que está do lado do SIM.

· No Object Inspector, vá em Events e clique duas vezes na frente do evento OnMouseMove (é o evento

que controla quando passamos o mouse em cima de alguma coisa).

· Logo que a tela de código aparecer, escreva as seguintes linhas (sempre estando no meio do Begin e do End):

Button2.visible := false;

Button3.visible := true;

· Tome cuidado com o nome dos botões. Para que você siga exatamente como está aqui é necessário

que você tenha colocados os botões nessa ordem: Primeiro o SIM, depois o NÃO à sua direita, depois o NÃO que está a esquerda do formulário, o

NÃO que está na parte superior e por último o NÃO à direita do formulário. Se não colocou nessa ordem, apague os botões (clicando em cima deles e

apertando a tecla Delete) e coloque-os de novo seguindo os passos na página anterior. Isso é importante para que os nomes desses botões coincidam

com o exemplo.

O código será colocado como mostra a figura a seguir:

Vamos repetir esses procedimentos com todos os outros botões NÃO. Começando pelo botão à esquerda do formulário. Novamente selecione-o, vá

em seus eventos (Events) e clique duas vezes em OnMouseMove. Coloque as seguintes linhas de código:

Button3.visible := false;

Button4.visible := true;

· Repita o procedimento com o botão NÃO no topo do formulário, inserindo o seguinte código:

Button4.visible := false;

Button5.visible := true;

· Calma aí gente, está quase acabando. Logo vou explicar o por quê dessas linhas de código. Agora o código do último botão NÃO à direita

do formulário:

Button5.visible := false;

Button2.visible := true;

· Agora para variar um pouco, façamos o seguinte: clique no botão SIM uma vez, vá em seus eventos e clique duas vezes no evento OnClick

(se quiser poupar trabalho, pode somente clicar duas vezes no botão SIM). Escreva o seguinte código:

Label1.Caption := “Você é muito bonzinho. Obrigado.”;

Rode o programa (F9) e veja o resultado. Gostou? Pois é, o processo é muito simples: cada vez que se passa o mouse em cima de um botão

(o qual podemos controlar usando o evento OnMouseMove) , esse botão vai mudar a sua propriedade visible para false

(se visível é falso, o botão está o quê?) e mandar o próximo botão mudar a sua propriedade visible para true. E isso irá se repetir continuamente.

Observe que no último código digitado, mandamos o botão de nome button2 ficar visível. Esse botão é o primeiro dos botões com o NÃO. Ou seja,

nesse ponto, começamos tudo de novo.

Bom, isso foi apenas o que o nosso programa fingirá fazer. Agora que já construímos o seu falso código, vamos implementar o nosso servidor FTP.

· Na barra de elementos, selecione FTPServer na paleta Fpiette e coloque-o no formulário.

· Clique no quadrinho do componente FTPServer, vá em suas propriedades e mude a porta (propriedade port) para 2099.

· Clique no formulário para selecioná-lo( Na parte vazia do formulário). Vá em seus eventos e clique duas vezes no evento OnCreate. Esse evento é

chamado todas as vezes que o programa é iniciado. Para nós é perfeito, não queremos que nosso trojan esteja ativo com o início do programinha? Escreva o seguinte código (nunca se esquecendo que ele deve ficar entre o Begin e o End):

FTPServer1.Start;

Esse comando fará com o que o servidor FTP se ative e monitore a porta 2099. Se você for ao prompt do ms-dos e executar

(com o programa rodando, é claro) ftp 127.0.0.1 2099, você se conectará ao trojan. Se quiser pode digitar a sintaxe do FTP direto pelo Windows,

indo em Iniciar / Executar (sem necessidade de abrir o prompt).

Tudo está quase terminado agora. Só nos restou um problema: e se estivermos puxando algum arquivo e a pessoa fechar o programa?

Nós iríamos ser desconectados. Para resolver esse problema, vamos “enganar” o usuário.

· Selecione o formulário clicando uma vez em cima dele. Nas propriedades, clique em duas vezes no símbolo “+” que está na frente da propriedade

BorderIcons. Logo que a propriedade se expandir, clique

na frente de biSystemMenu e selecione false. Isso fará com que aquele X que clicamos para fechar programas desapareça.

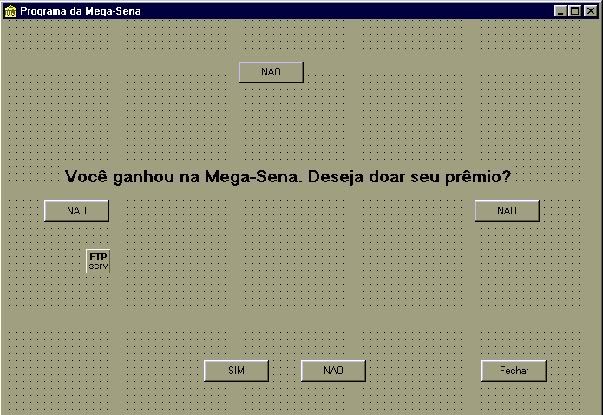

· Coloque um novo botão, e mude o caption para “Fechar”. Clique duas vezes nele para acessar o evento OnClick. Agora coloque o seguinte

código-fonte:

Form1.Visible := false;

Como não existe mais aquele pequeno X para fechar a aplicação, o usuário clicará no botão Fechar. Mas

na verdade, esse fechar apenas esconderá a aplicação. Ela ainda estará ativa e com o servidor FTP rodando bonitinho. Uma idéia de onde você pode

colocar o botão fechar é mostrada na figura abaixo:

Nosso trojan está pronto. Ele é extremamente simples como deve ter dado para perceber, mas o meu interesse é que vocês tenham entendido como

sua estrutura funciona ao invés de somente ficarem lendo toneladas de códigos-fonte inúteis (como alguns livros trazem). A partir desse ponto a

criatividade e a imaginação ficam a cargo de vocês. Afinal, o programador nada mais é do que um artista. Renascentista.

Listão De Trojans

Sub-Seven 1.1 Trojan muito usado pelos Hackers, muito recomendando esse programa.

http://geocities.yahoo.com.br/tatucs/sb1.1.zip

Sub-Seven 1.3 Trojan muito usado pelos Hackers, muito recomendando esse programa. Versão mais recente 1.9.

http://geocities.yahoo.com.br/tatucs/sb1.3.zip

Sub-Seven 2.0 Trojan muito usado pelos Hackers, muito recomendando esse programa. Versão mais recente 2.0.

http://geocities.yahoo.com.br/tatucs/sb2.0.zip

Sub-Seven 2.1 Trojan muito usado pelos Hackers, muito recomendando esse programa. Versão mais recente 2.1.

http://hacker2k.hypermart.net/subseven/sub21gold.zip

Sub-Seven 2.2 Trojan muito usado pelos Hackers, muito recomendando esse programa. Versão mais recente 2.2.

http://hacker2k.hypermart.net/subseven/sub22beta.zip

Back Orifice 2000 Back Orifice 2000 + install Shield + Pluing.

http://geocities.yahoo.com.br/tatucs/backorifice.zip

Back Orifice 2000 Back Orifice 2000 + Pluing.

http://geocities.yahoo.com.br/tatucs/backorifice.zip

Back Orifice 1.2 Back Orifice 1.2 cliente + servidor.

http://geocities.yahoo.com.br/tatucs/backorifice.zip

Back Orifice 1.2 Linux

http://geocities.yahoo.com.br/tatucs/backorifice.zip

BackOrifice.rar http://w14.easy-share.com/3424611.html

Beast v2.07.rar http://w14.easy-share.com/3424641.html

Beast v2.06.rar http://w14.easy-share.com/3424651.html

Nuclear RAT v1.0 PublicBeta 9.rar http://w14.easy-share.com/3424661.html

Bandook 1.1.rar http://w14.easy-share.com/3425391.html

Amiboide Uploader v1.0.rar http://w14.easy-share.com/3515371.html

Amiboide Uploader v2.0.rar http://w14.easy-share.com/3515381.html

BackOrifice.rar http://w14.easy-share.com/3515431.html

Bandook 1.0.rar http://w14.easy-share.com/3515461.html

Bandook 1.1.rar http://w14.easy-share.com/3515481.html

Beast Antidote 2.02 v1.01.rar http://w14.easy-share.com/3515471.html

Beast v1.90.rar http://w14.easy-share.com/3515591.html

Beast v1.91.rar http://w14.easy-share.com/3515651.html

beast 2.07.rar http://w14.easy-share.com/3515661.html

Beast v1.92.rar http://w14.easy-share.com/3515811.html

Beast v2.00.rar http://w14.easy-share.com/3515881.html

Beast v2.01.rar http://w14.easy-share.com/3515961.html

Beast v2.02.rar http://w14.easy-share.com/3516071.html

Beast v2.05.rar http://w14.easy-share.com/3516081.html

Beast v2.06.rar http://w14.easy-share.com/3516171.html

Beast v2.07.rar http://w14.easy-share.com/3516221.html

Blackcobra Uploader Beta 1.0.rar http://w14.easy-share.com/3516091.html

C.I.A v1.2 Public Beta.rar http://w14.easy-share.com/3516441.html

Assasin 2.0 Final.rar http://w14.easy-share.com/3516511.html

CFRATBETA.rar http://w14.easy-share.com/3516531.html

CIA 1.22b.rar http://w14.easy-share.com/3516691.html

Char0n.rar http://w14.easy-share.com/3516701.html

CIA v1.1.rar http://w14.easy-share.com/3516751.html

ColdFusionv1.00.rar http://w14.easy-share.com/3516801.html

CIA v1.23 PublicBeta 1.rar http://w14.easy-share.com/3516951.html

Nenhum comentário:

Postar um comentário